ICS Pentest

Gespecialiseerde penetratietests voor industriële controlesystemen, cruciaal voor operationele veiligheid en efficiëntie. Deze dienst zorgt voor de bescherming van systemen die kritieke processen beheren.

Nu Aanvragen

Wat is een ICS Pentest?

Voordelen van een ICS Pentest

Waarom kiezen voor ICS Pentest door Websec?

Wat we beoordelen

Hoogste Kwaliteit Pentesting

CCV Standaard Compliance: Onze penetratietesten voldoen rigoureus aan de strenge eisen van de CCV voor uitgebreide beveiligingsevaluaties.

Norm-Conforme Documentatie: Elke test wordt zorgvuldig gedocumenteerd, volgens de CCV-normen voor transparantie en precisie.

Gegarandeerde Kwaliteitstesten: Klanten zijn verzekerd van het ontvangen van toptier penetratietestdiensten, gevalideerd door onze naleving van CCV-normen.

Expert Team met OSCP Certificering: Elke beveiligingsspecialist in ons team heeft een OSCP-certificering, wat zorgt voor gelaagdheid en expertise in onze testprocessen.

Typen ICS Pentesting

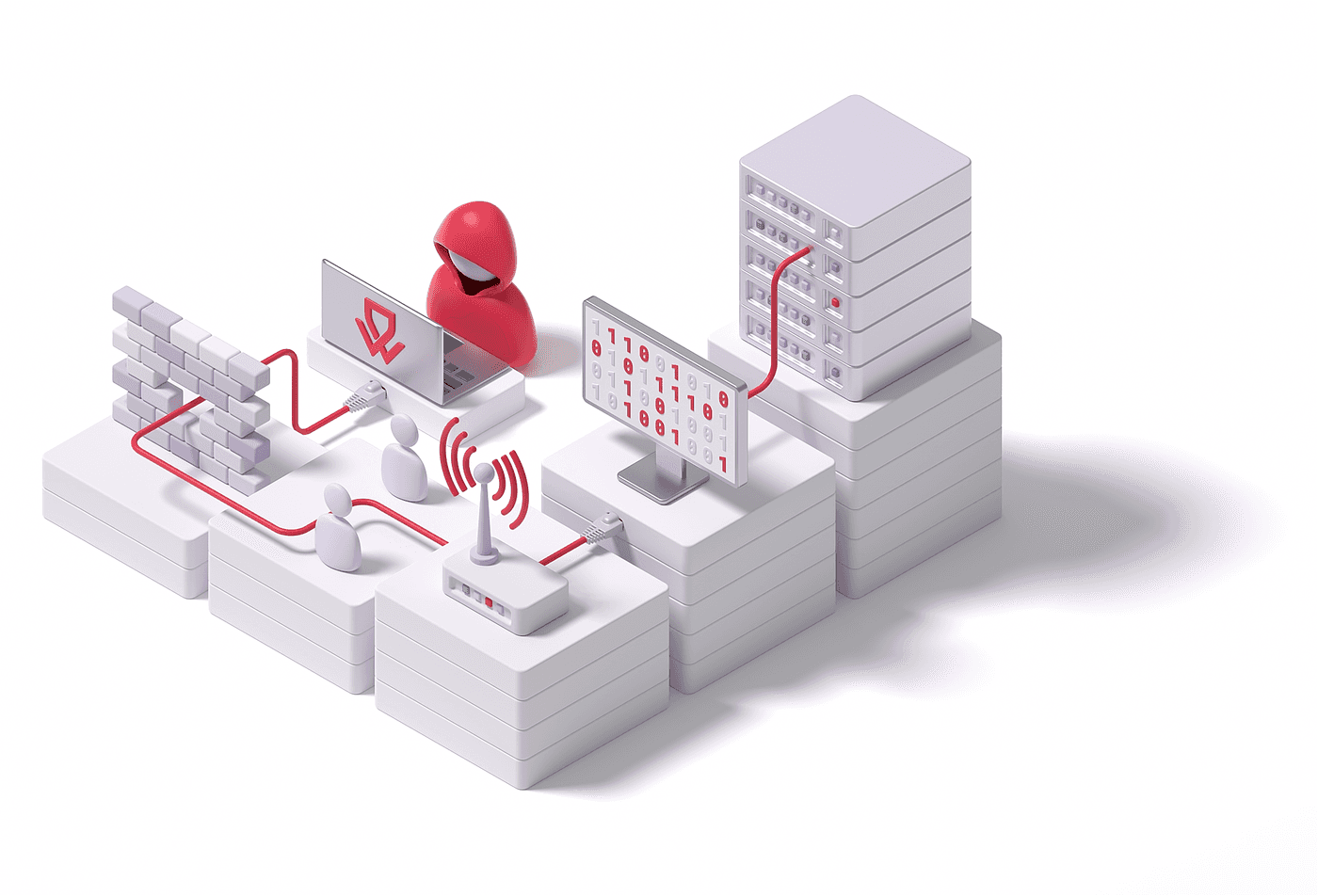

Interne ICS Pentest

Identificeert kwetsbaarheden die kunnen worden uitgebuit door insiders, zoals werknemers of aannemers met legitieme toegang tot de systemen.

Over het algemeen duurder omdat het een gespecialiseerd intern team vereist om de tests uit te voeren en de specifieke configuraties van de ICS/SCADA-systemen te begrijpen.

Maakt continue beoordeling van de beveiligingspositie mogelijk, rekening houdend met de potentiële risico's die interne belanghebbenden en systeemupdates met zich meebrengen.

Meer uitgebreid omdat het een holistische benadering van beveiliging neemt, rekening houdend met zowel externe als interne vectoren om geavanceerde aanvallen te simuleren, inclusief die welke interne kennis of toegang kunnen gebruiken.

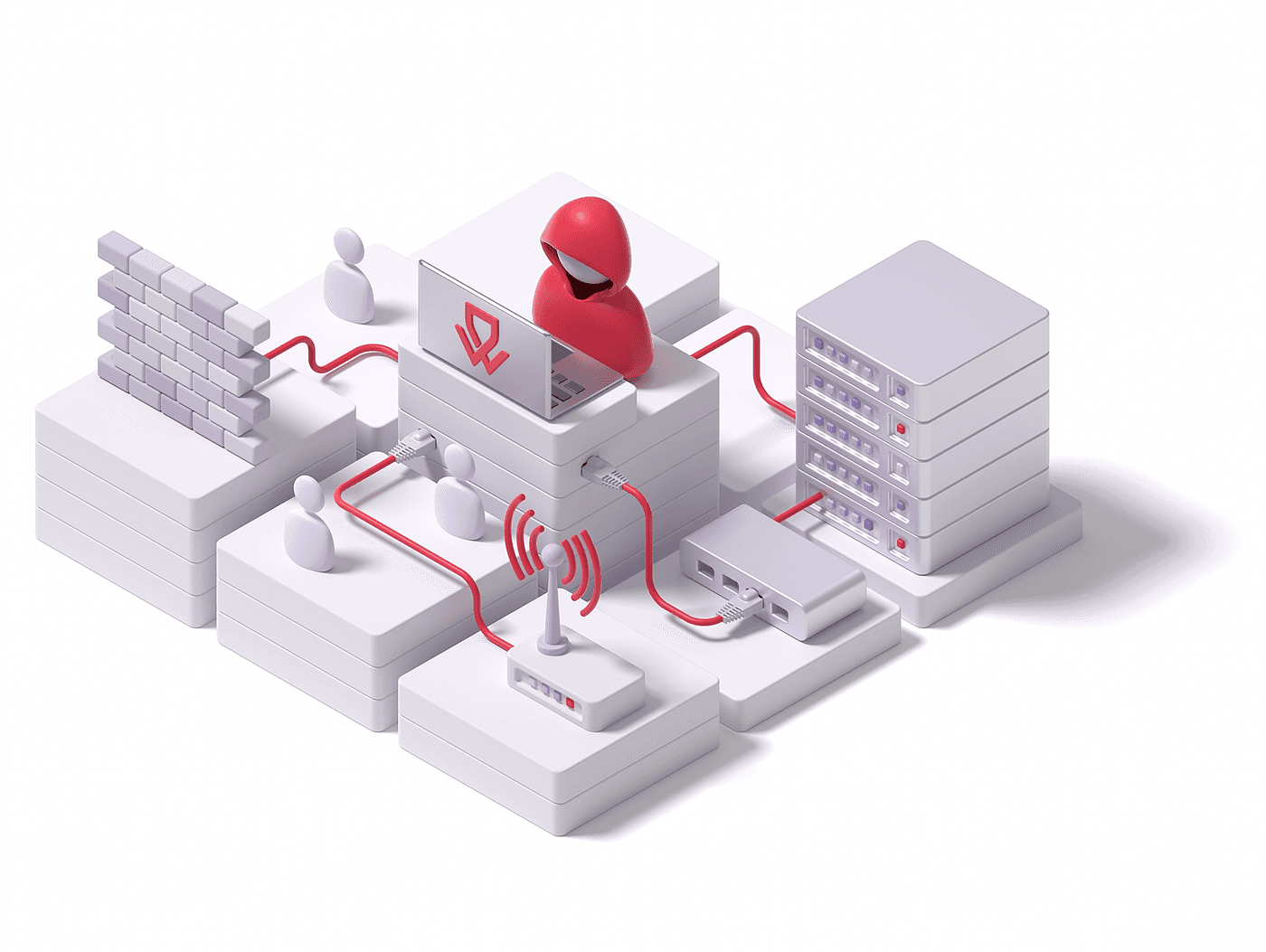

Externe ICS Pentest

Identificeert kwetsbaarheden die kunnen worden uitgebuit door externe tegenstanders, mogelijk via internet of andere externe netwerken.

Kan een economischer optie zijn omdat het kan worden afgehandeld door externe leveranciers zonder de noodzaak van een gespecialiseerd intern team.

Wordt periodiek uitgevoerd om de beveiligingspositie vanuit een extern standpunt te beoordelen, waarbij het perimeter wordt beveiligd.

Kan minder uitgebreid zijn omdat het voornamelijk gericht is op het beschermen van het systeem tegen externe bedreigingen, rekening houdend met de openbaar beschikbare informatie om aanvallen te simuleren.

Typen ICS Pentesting

Niet zeker welke aanpak het beste voor u is?

Onze experts zullen u helpen!

Neem Contact OpPentestingproces voor industriële controlesystemen

ICS Pentest FAQ's